SiteGuardプラグインを使ってサイトを保護してみよう!

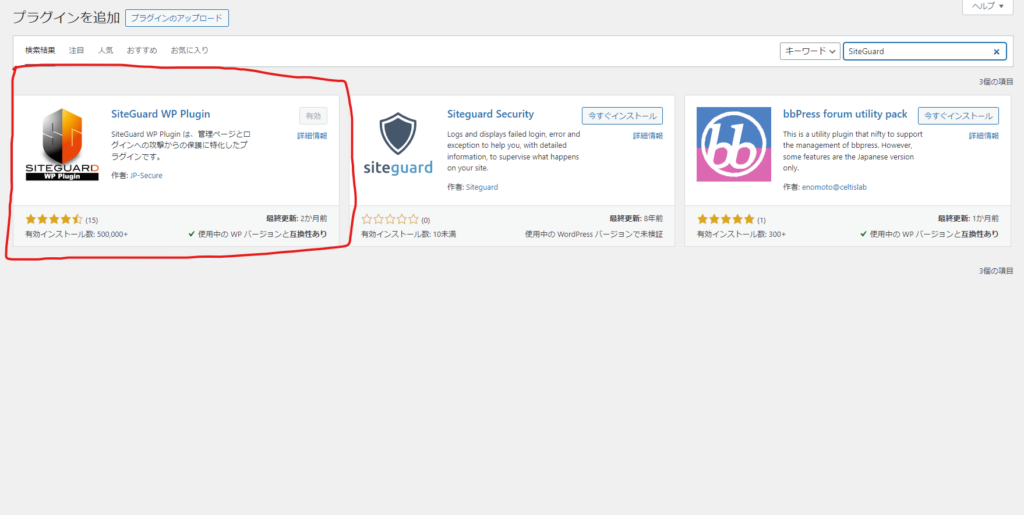

まずプラグインを追加の項目から「SiteGuard」と検索して、追加してください。

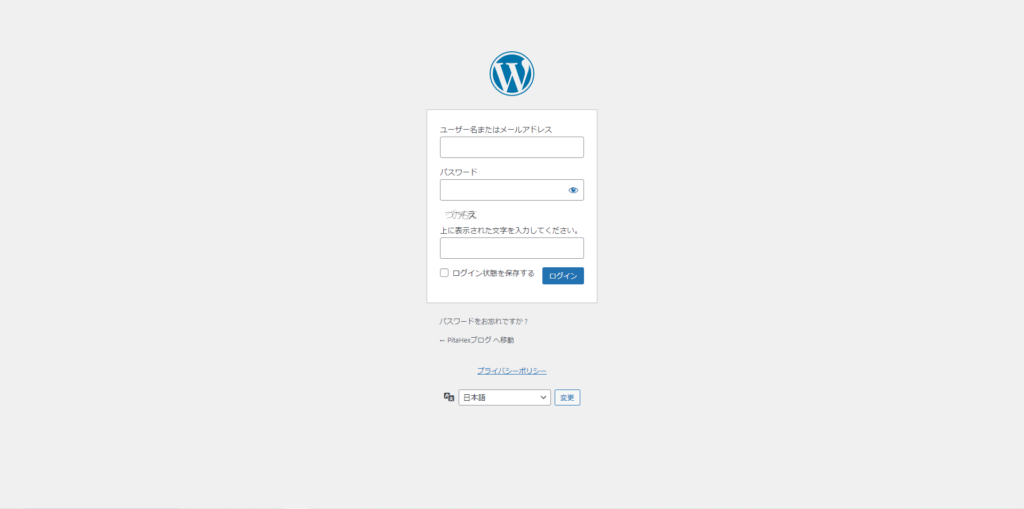

有効化すると、ログインページのURLが変わると思うのでブックマークしてください。

もし忘れたとしても、Wordpress直下のディレクトリにある、.htaccessファイルに

こんな感じの記載がしてあると思います。なので忘れた場合は.htaccessファイルを見ると良いでしょう

#SITEGUARD_PLUGIN_SETTINGS_START

#==== SITEGUARD_RENAME_LOGIN_SETTINGS_START

<IfModule mod_rewrite.c>

RewriteEngine on

RewriteBase /

RewriteRule ^wp-signup\.php 404-siteguard [L]

RewriteRule ^wp-activate\.php 404-siteguard [L]

RewriteRule ^login_(ここに記載してあります)(.*)$ wp-login.php$1 [L]

</IfModule>

#==== SITEGUARD_RENAME_LOGIN_SETTINGS_END

#==== SITEGUARD_DISABLE_XMLRPC_SETTINGS_STARTこんな感じに、画像認証が追加されてると思います。

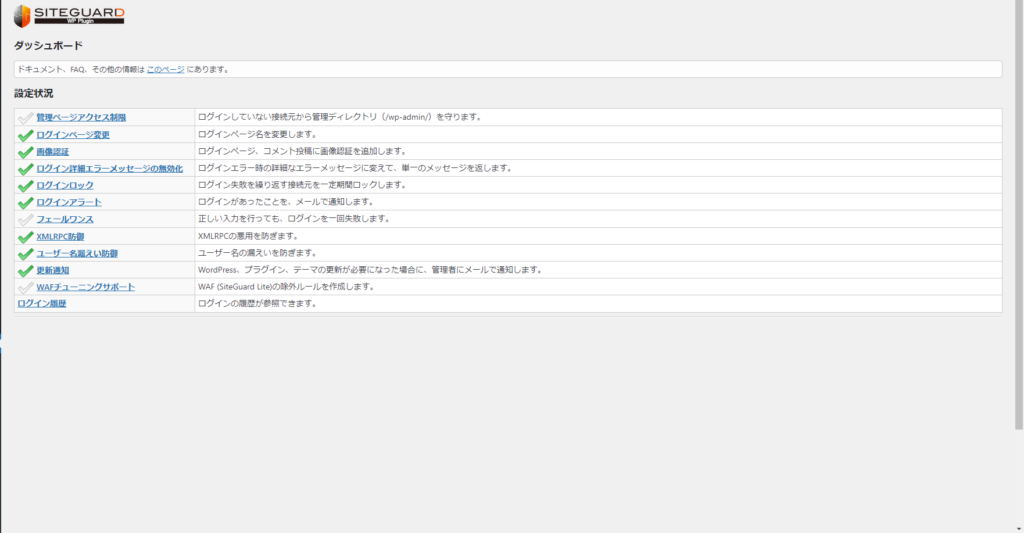

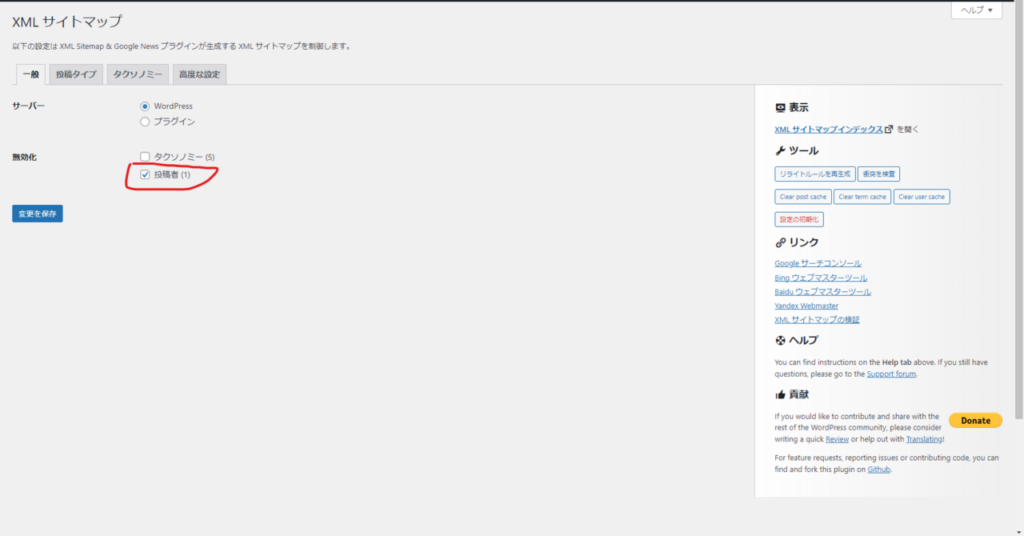

プラグインの設定をしてみよう

標準設定だと少し不十分なところがあるので、一緒に設定をしていきましょう。

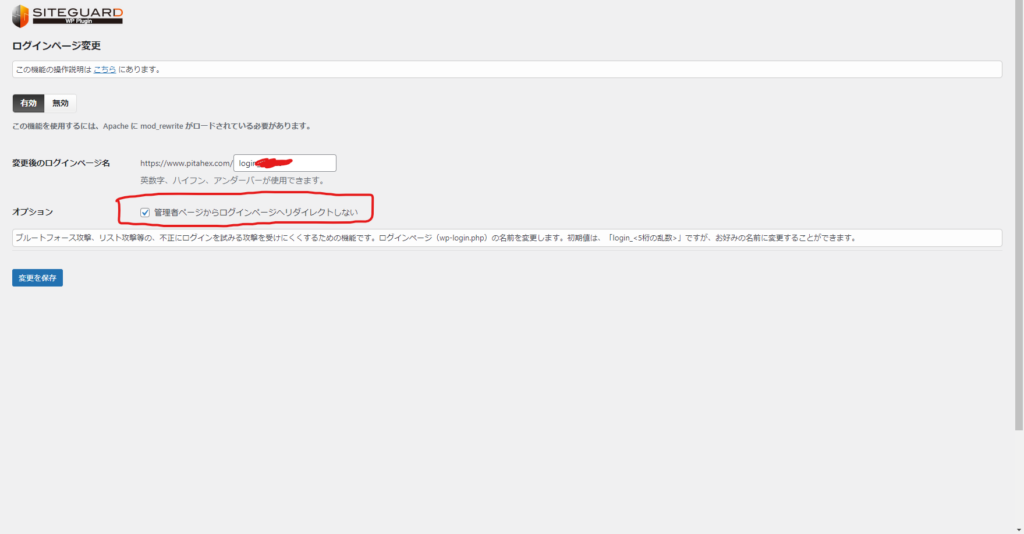

ログインページ変更

オプションの

「管理者ページからログインページへリダイレクトしない」を有効化してください。

これは何かというと、ログインしてないユーザーが「サイトURL/wp-admin/」にアクセスすると、

自動でログインページにリダイレクトする機能を無効化するというものです。

必ず有効にしといてください。無効だとログインページのURLを変更している意味がないです。

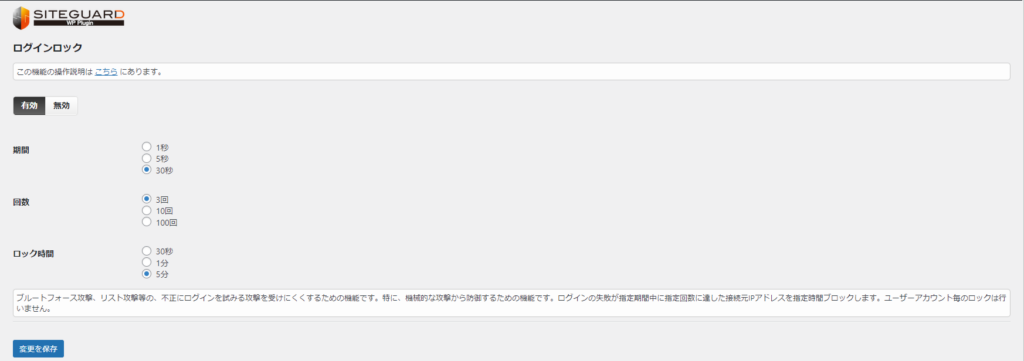

ログインロック

下記の画像のような設定にしてください。

これが一番厳しい設定です。

「30秒間、3回ログインに失敗すると、5分間ロックする」

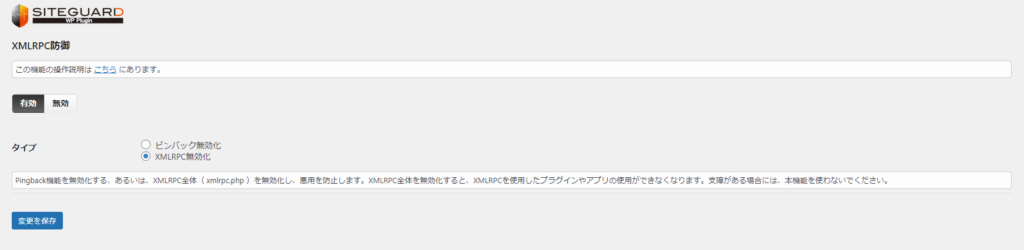

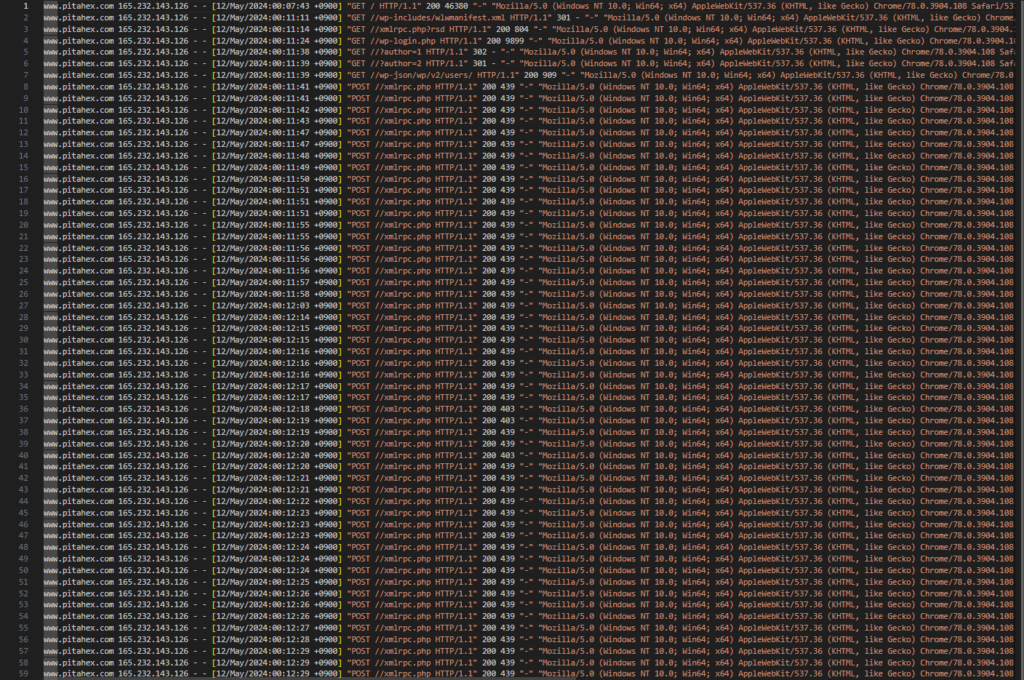

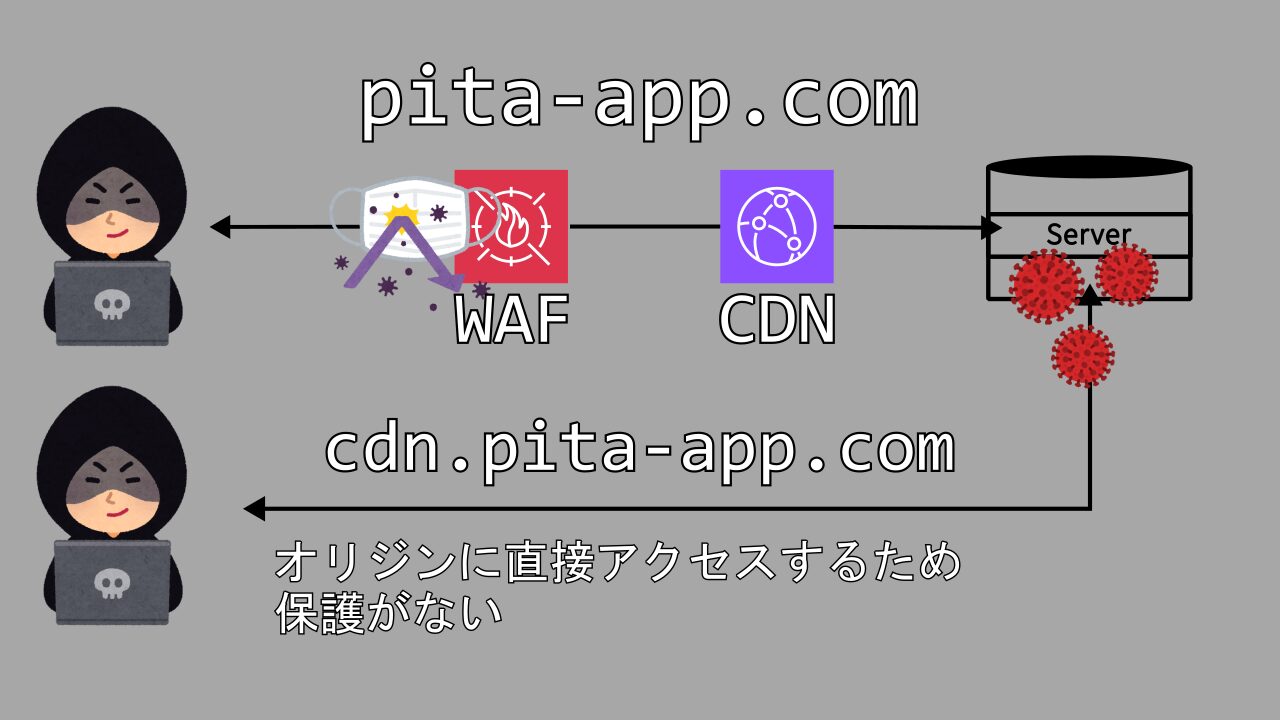

XMLRPC防御

XMLRPCというのは、外部のアプリなどが、WordPressにログインしたり、投稿などをするときに、

使われるAPIです。

しかし現在は変わりにREST APIというのが使われ、XMLRPCは時代遅れになりました。

しかも、XMLRPC経由でログインしようとすると、上記のようにした、

セキュリティ対策が適応されないので、総当たり攻撃し放題で、画像認証もないので、

XMLRPCを使うプラグインを入れていないなら、絶対に無効にしたほうがよいでしょう。

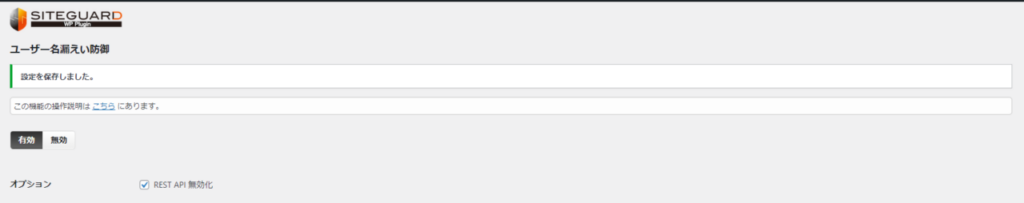

ユーザー名漏えい防御

冒頭でも話した「サイトURL/?author=1」で「サイトURL/author/ユーザー名/」

にリダイレクトさせないようにする設定です

これを有効にしないと、ユーザー名がバレてしまうので、必ず有効にしてください。

また、REST APIも、使うプラグインを除外して、無効化してください。

じゃないとユーザー名がバレます。

名前の入力は任意でメールアドレスの入力も必要ありません。